Новини, огляди та акції

Новини, огляди та акції

-

Загальнообмінна, припливна витяжна вентиляція в цеху фарбування. Фарбувальна камера. НАК "Нафтогаз України"

-

Національний Університет "Острозька Академія" – виконання проектно-консультативних робіт.

-

Житловий комплекс "SKANDIA". Розробка концепції на мікрорайон розділу «Громадянська оборона».

-

Припливно-витяжна вентиляція та система кондиціювання для стоматологічної клініки, м. Київ

-

Система пневмотранспорту для ВАТ Миронівський Хлібопродукт

-

ДСП "Чорнобильська АЕС". Вентиляція лабораторії ядерної та радіаційної безпеки

-

Завод венеціанської штукатурки. Припливно-витяжна система вентиляції із рекуперацією.

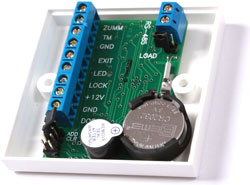

Мережеві контролери

Мережеві контролери - загальний опис

Особливості систем контролю управління доступу

Сучасна система контролю управління доступу являє собою об'єднані в комплекси:

- електронні;

- механічні;

- електротехнічні;

- апаратно-програмні та інші засоби.

Такі системи контролюють переміщення людей і транспорту по території, що охороняється. Крім цього, вони забезпечують безпеку персоналу і відвідувачів, а також збереження матеріальних та інформаційних ресурсів підприємства. Системи контролю і управління доступом використовуються на:

- промислових підприємствах;

- в офісах;

- магазинах;

- на автостоянках і автосервісах;

- в житлових приміщеннях.

- вартість;

- надійність функціонування;

- швидкодія;

- час реєстрації користувача;

- ємність пам'яті;

- стійкість до зловмисних дій;

- ймовірність помилкового відхилення законного користувача (помилки 1-го роду);

- ймовірність помилкового надання доступу незаконному користувачеві (помилки 2-го роду).

Особливості та функціональні сторони мережевих контролерів

Мережеві контроллери призначені для захисту середніх і великих об'єктів. Дозволяють контролювати безліч точок доступу. А при використанні мережі Ethernet ці точки доступу можуть перебувати де завгодно і ідентифакатор прописується один раз.

Серед головних видів СКУД виділяються контролери.

Вони надаються покупцям у вигляді пристроїв, які призначені:

- для обробки інформації від зчитувачів ідентифікаторів;

- прийняття рішення;

- управління виконавчими пристроями.

Саме мережеві контролери дозволяють прохід через пропускні пункти. Контролери розрізняються ємністю бази даних і буфера подій, обслуговуючих пристроїв ідентифікації.

Контролери такого типу можуть працювати в мережі шляхом управління комп'ютера. В цьому випадку рішення приймає персональний комп'ютер зі встановленим спеціалізованим програмним забезпеченням.

Їх застосування передбачає створення СКУД будь-якого ступеня складності. Число мережевих контролерів в системі може бути від двох до декількох сотень з обміном інформації з центральним пунктом охорони і контролем, управлінням системою зі сторони чергового оператора.

У цьому випадку розміри системи контролю доступу визначаються за кількістю пристроїв ідентифікації, а не за кількістю контрольованих дверей, так як на кожні двері передбачена установка одного-двох пристроїв ідентифікації в залежності від застосовуваної технології проходу.

При використанні мережевих контролерів, адміністрація отримує ряд додаткових можливостей у вигляді:

- отримання звіту про присутність або відсутність співробітників на роботі;

- уточнення місцезнаходження конкретного співробітника;

- ведення табеля обліку робочого часу;

- складання звіту про переміщення співробітників практично за будь-який період часу;

- формування тимчасових графіків проходу співробітників;

- ведення бази даних співробітників (електронної картотеки).

Мережеві системи контролю доступом можуть використовуватися на великих підприємствах і в випадках необхідності їх специфічних можливостей у вигляді обліку робочого часу співробітників. Такі мережеві пристрої можуть об'єднуватися в мережу. Базові характеристики мережевих контролерів передбачають такі кількісні характеристики у вигляді:

- Числа підтримуваних точок проходу - оптимальним рішенням в даному випадку буде один мережевий контролер на дві точки проходу, так як загальні ресурси (корпус, джерело живлення з акумулятором) потрібні в меншій кількості. Контролери з великим числом обслуговуваних дверей існують, але їх небагато і все завдяки високій вартості джерела живлення на 4-5 А з резервуванням.

- Обсягу бази даних користувачів - визначається виключно кількістю людей, які будуть ходити через максимально напружену точку проходу (прохідну).

- Обсягу буфера подій - визначає час роботи мережевої системи при вимкненому (завислому, згорілому) комп'ютері, не втрачаючи інформації про події. Наприклад, для офісу з числом співробітників близько 20 осіб обсягу буфера подій, який дорівнює 1000, може вистачити на тиждень. А для заводської прохідної, через яку проходить 3 тис. чоловік, і буфера на 10 тис. подій з роботою вистачить на добу.

Практично всі мережеві контролери підтримують інтерфейс Віганда, і практично всі типи зчитувачів. Сучасний мережевий контролер доступу повинен підтримувати гнучку систему часових розкладів, на основі яких приймається рішення про доступ тієї чи іншої людини. При цьому стандартні тижневі цикли з вихідними днями є найпростішим рішенням. Реально ще потрібно задавати свята, робочі дні у свята, а найголовніше різні «плаваючі» графіки по типу «доба через три» і т. П.

У професійному мережевому контролері часові розклади можуть управляти як доступом користувачів, так і автоматично відкривати і закривати двері в заданий час, ставити на охорону і знімати приміщення з охорони (при наявності охоронних функцій), перемикати додаткові реле.

Системи контролю доступу - основні вимоги

СКУД повинна забезпечувати виконання таких основних функцій:

- відкривання пристроїв перегороджуючих керованих (ППК) при зчитуванні ідентифікаційна ознака, доступ по якому дозволено до цього району доступу (приміщення) в заданий часовий інтервал або по команді оператора СКУД;

- заборона відкривання ППК при зчитуванні ідентифікаційної ознаки, доступ по якому не дозволено до цього району доступу (приміщення) в заданий часовий інтервал;

- санкціонована зміна (додавання, видалення) ідентифікаційних ознак в пристроях управління (ПУ) і зв'язок їх з зонами доступу (приміщеннями) і часовими інтервалами доступу;

- захист від несанкціонованого доступу до програмних засобів ПУ для зміни (додавання, видалення) ідентифікаційних признаків;

- захист технічних і програмних засобів від несанкціонованого доступу до елементів управління, встановлення режимів і до інформації;

- збереження налаштувань і бази даних ідентифікаційних ознак при відключенні електроживлення;

- ручне, напівавтоматичне або автоматичне відкривання ППК для проходу при аварійних ситуаціях, пожежах, технічних несправностях відповідно до правил встановленого режиму і правил протипожежної безпеки;

- автоматичне закриття ППК при відсутності факту проходу через певний час після зчитування дозволеної ідентифікаційної ознаки;

- видачу сигналу тривоги (або блокування ППК на певний час) при спробах підбору ідентифікаційних ознак (коду);

- реєстрацію і протоколювання поточних і тривожних подій;

- автономну роботу зчитувача з ППК в кожній точці доступу при відмові зв'язку з ПУ.

- взаємозамінність змінних однотипних технічних засобів;

- зручність технічного обслуговування і експлуатації, а також ремонтопридатність;

- виключення можливості несанкціонованого доступу до елементів управління;

- санкціонований доступ до всіх елементів, вузлів і блоків, які вимагають регулювання, обслуговування або заміни в процесі експлуатації.

Організація контрольно-пропускного режиму на підприємстві - особливості

-

Для впорядкування допуску співробітників і відвідувачів (клієнтів), а також транспорту на територію і в приміщення охороняючого підприємства організовується контрольно-пропускний режим (КПР) - комплекс організаційно-правових обмежень і правил, що встановлюють порядок пропуску через контрольно-пропускні пункти (КПП) в окремі будівлі (приміщення) людей, транспорту і матеріальних засобів.

-

КПР є одним з ключових моментів в організації системи безпеки на підприємстві. З цих позицій він являє собою комплекс організаційних заходів (адміністративно-обмежувальних), інженерно-технічних рішень і дій служби безпеки.

-

Механізм здійснення КПР грунтується на застосуванні «заборон» і «обмежень» щодо суб'єктів, які перетинають кордони охоронних об'єктів, для забезпечення інтересів підприємства. Такий механізм повинен відповідати вимогам чинного законодавства, статуту підприємства, а також іншим нормативно-правовим актам, що регулюють діяльність підприємства.

Основні напрямки створення КПР на підприємстві:

- визначення та оцінка вихідних даних;

- розробка заходів і нормативних документів;

- обладнання КПП.

Купити мережеві контролери в Україні за вигідною ціною

Купити мережеві контролери в Україні можна в нашому інтернет-магазині «Вент-заводи», де:

- широкий асортимент товару;

- професійні консультації фахівців;

- сервіс доставки в усі міста України.